Предыдущую статью о добавлении бесплатного домена в Cloudflare, я закончил на том, что перенаправленный с платформы Blogger сайт использует защищенный протокол https и отображается на субдомене, по адресу https://www.coi.pp.ua. Так, сертификат SSL предоставляется по умолчанию.

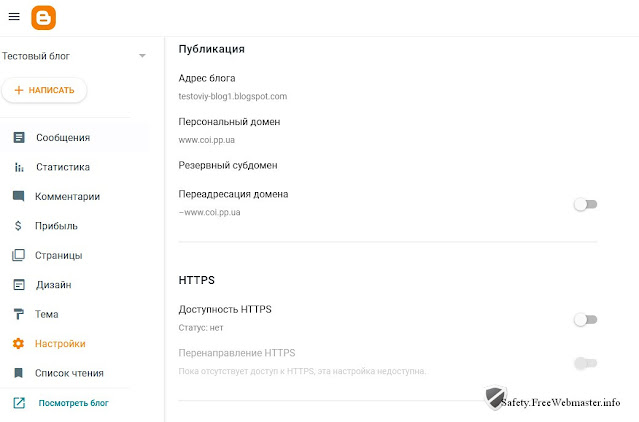

Настройки защищенного соединения https на Blogger. Платформа Blogger,

уже давно предоставляет, даже, для персональных доменов, возможность

использовать https-соединение, но в данном случае, этот протокол отключен. Тем

временем, доменный адрес coi.pp.ua, по-прежнему загружается на парковочной

странице регистратора. Для переадресации домена на субдомен www включаю

соответствующую опцию (как оказалось, этого недостаточно, необходимо изменить

А-запись в DNS.

Автоматическая перезапись HTTPS в Cloudflare. На вкладке обзора домена Overview, есть блок Quick Start Guide, который позволяет применить быстрые настройки. Так вот, опция автоматической перезаписи контента "http" на "https" для всех ресурсов или ссылок на моем веб-сайте, по-умолчанию, включена. В принципе, такая опция есть и у Blogger, как вы видите на изображении выше. Обратите внимание на ссылку Always use https ниже кнопки Save. В последствии выяснил, что если эта ссылка доступна, то протокол https, также работает.

Выключил автоматическую перезапись HTTPS, при этом в браузере Firefox, сайт продолжал открываться с протоколом https, но указывалось, что часть контента сайта, такая как изображения, не защищены. В других браузерах соединение указывалось, как полностью защищенное.

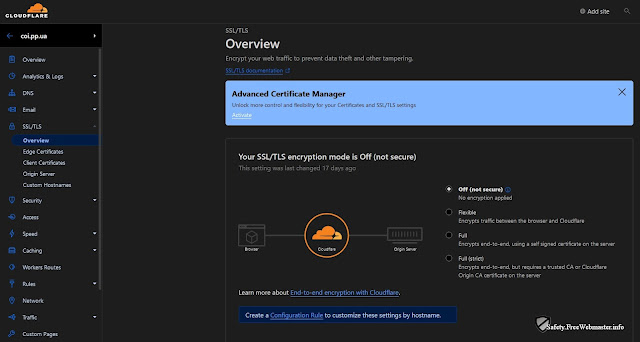

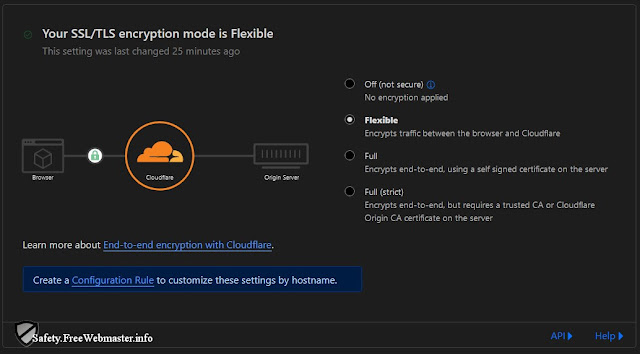

Защищенный протокол https от Cloudflare. На вкладке обзора, меню SSL/TLS, сервис предлагает зашифровать свой веб-трафик, чтобы предотвратить кражу данных и другие попытки взлома.

Изначально опция Off (not secure) не выбрана, поэтому блок и открывался по

протоколу https. Выключил https полностью. В результате, соединение с сайтом

оказалось небезопасным.

Выбрал опцию сквозное шифрование, но требует наличия доверенного центра

сертификации или оригинального сертификата Cloudflare.

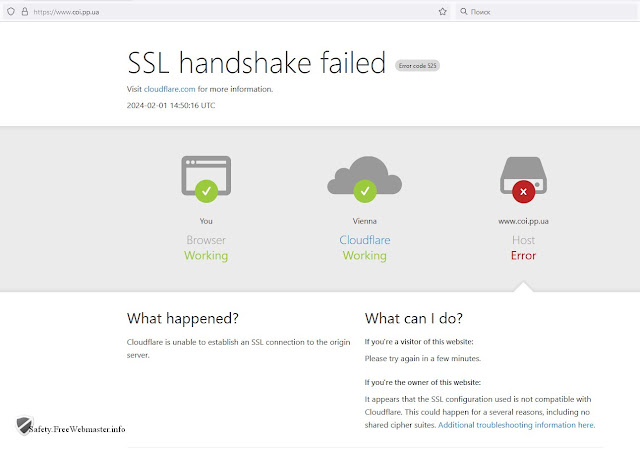

В результате, страница сайта https://www.coi.pp.ua открылась с ошибкой Error

code 525 SSL handshake failed. Cloudflare не может установить SSL-соединение

с исходным сервером.

Похоже, что используемая конфигурация SSL несовместима с Cloudflare. Это могло произойти по нескольким причинам, включая отсутствие общих наборов шифров. Дополнительная информация по устранению ошибки 525 здесь.

Ошибки 525 указывают на то, что соединение SSL между Cloudflare и исходным веб-сервером не удалось. Ошибка 525 возникает, когда выполняются эти два условия: SSL-квитирование сбоит между Cloudflare и исходным веб-сервером, при этом включен Full или Full (strict) режим шифрования SSL/TLS.

Обратите внимание, что изначально, при добавлении доменов, выставляется режим Full. Но сейчас, в обоих режимах Full и Full (strict) у меня ошибка 525. Возможно, не подходят гугловские сервера, так как все работало на серверах регистратора.

Далее, документация Cloudflare предлагает обратиться к своему

хостинг-провайдеру, чтобы исключить следующие распространенные причины на

исходном веб-сервере:

- Не установлен

действительный сертификат SSL;

- Порт 443 (или

другой защищенный порт) не открыт;

- Нет

поддержки SNI;

- Наборы шифров, представленные

Cloudflare источнику, не соответствуют наборам шифров, поддерживаемым

исходным веб-сервером.

Отобразить перенаправленный с платформы Blogger сайт с защищенным протоколом https на субдомене https://www.coi.pp.ua, мне удалось в режиме шифрования Flexible, где трафик шифруется только между браузером и Cloudflare. При этом, автоматическая перезапись контента "http" на "https" для всех ресурсов или ссылок на моем веб-сайте, должна быть включена. (вкладка обзора домена Overview, в блоке Quick Start Guide).

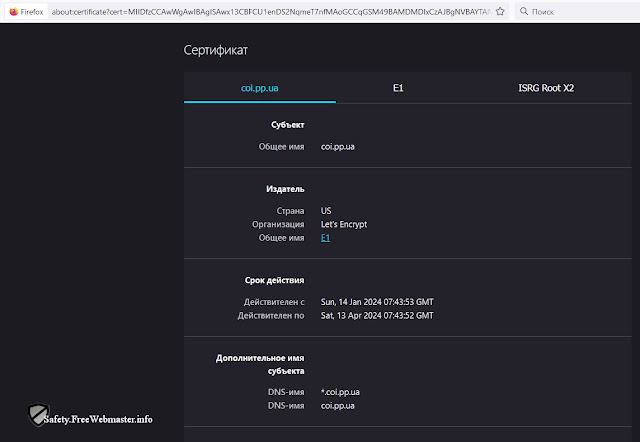

При нажатии меню "Подробнее", попадаем в окно Firefox "Информация о странице", где видим информацию о странице, на которой находимся.

На вкладке "Защита", в строке "Подтверждено:" отображает агентство, выдавшее

сертификат безопасности, который использует сайт, если таковой имеется. В

моем случае SSL-сертификат от Let's Encrypt.

Чтобы увидеть сертификат веб-сайта, нажмите на кнопку "Просмотреть сертификат". Подробности о режимах шифрования SSL/TLS для вашего сайта, есть в документации Cloudflare.

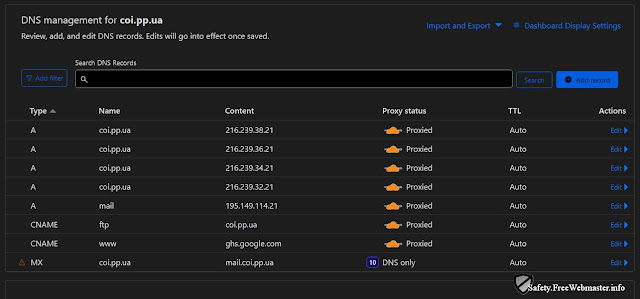

При выключении Proxied в настройках DNS, опцией редактирования, для записи А с ip-адресом сервера регистратора домена, изменений в защищенном соединении не произошло, но при отключении Proxied записи CNAME www, блог перестал быть доступным.

Комментариев нет:

Отправить комментарий